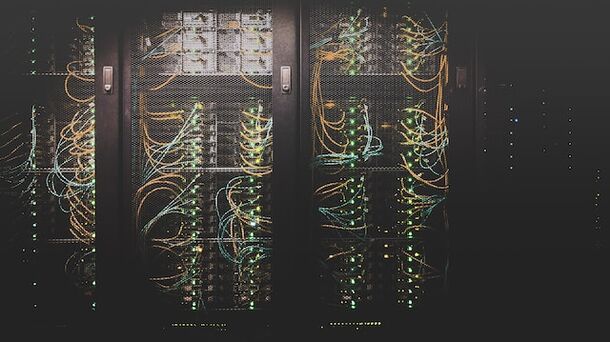

Сергей Никитин: В современном мире, информационную безопасность необходимо рассматривать как непрерывный процесс, который начинается на этапе создания инфраструктуры предприятия, и длиться до момента вывода информационных систем из постоянной эксплуатации.

Дмитрий Овчинников: В процессе работы, необходимо поддерживать требуемый уровень безопасности, без которого возникает угроза бизнес-процессам со стороны злоумышленников. Важно не только правильно настроить ИТ-инфраструктуру, средства защиты информации, прикладное программное обеспечение, но и поддерживать актуальный уровень защищенности. Для этого существуют процедуры проведения аудита и осуществления тестирования на проникновение.

Дмитрий Овчинников: Тестирование на проникновение является симуляцией взлома информационных ресурсов компании со стороны злоумышленников. Это позволяет оценить реальную степень защищенности и получить экспертную оценку, на основании которой можно произвести устранение выявленных недостатков и повысить защищенность системы от реальных угроз.

Сергей Никитин: Но, только одним пентестом в 21 веке не обойтись. Аудит - это вторая опора специалиста по безопасности, в процессе которой производится проверка защищенности предприятия соответствию требованиям регуляторов, нормативным актам или рекомендованным параметрам настроек.

Дмитрий Овчинников: Проведение аудита — это достаточно сложное мероприятие. Для его успеха, необходимо привлекать специалистов высочайшего уровня подготовки. Кроме того, необходимо оказывать всестороннее содействие со стороны работников организации. Однако, для снижения стоимости подобного мероприятия, можно применять специализированные программы, например Эфрос CI.

Сергей Никитин: Кстати, программный комплекс Эфрос CI позволяет провести аудит активного сетевого оборудования, серверов, в том числе и под управлением отечественных операционных систем, межсетевых экранов и много другого. Данный комплекс автоматизирует часть задач ИБэшника, дает возможность регулярно проводить аудиты, получая при этом актуальные рекомендации по настройке оборудования или его обновлению. Это отличное решение для тех, кто не хочет или не может привлечь сторонних специалистов, так как базы уязвимостей регулярно обновляются из множества независимых источников. По запросу пользователей, перечень поддерживаемого оборудования может быть расширен в кратчайшие сроки.

Член команды юристов, выступающих против закона о КРТ

Член команды юристов, выступающих против закона о КРТ

Президент холдинговой компании «Созвездие Водолея», основатель бизнес-школы

Президент холдинговой компании «Созвездие Водолея», основатель бизнес-школы

Президент Ассоциации риэлторов Петербурга и Ленинградской области

Президент Ассоциации риэлторов Петербурга и Ленинградской области

Заместитель председателя комиссии по промышленности, экономике и предпринимательству Заксобрания

Заместитель председателя комиссии по промышленности, экономике и предпринимательству Заксобрания